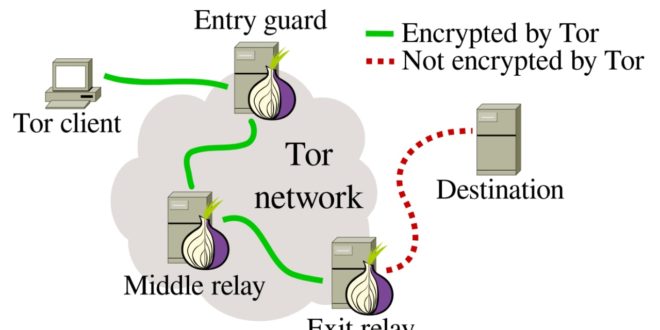

Questa è la prima volta che un singolo malintenzionato è riuscito ad ottenere il controllo su una frazione così vasta dei nodi di uscita di Tor. Nell’agosto 2020, l’hacker aveva mantenuto 380 relay di uscita Tor malevoli prima che la direzione di Tor potesse intervenire eliminandoli dalla rete Tor. In seguito, all’inizio di quest’anno, l’attaccante informatico aveva tentato di aggiungere più di 1.000 relay di uscita Tor che sono stati rilevati durante la seconda ondata di attacchi.

Lo scopo principale dell’attacco, come dichiarato da un ricercatore indipendente di sicurezza, è quello di condurre attacchi “persone-in-the-middle” o man-in-the-middle sugli utenti di The Onion Router. Il criminale si è concentrato sulla manipolazione del traffico passante attraverso la vasta rete di relay di uscita di Tor. Sembra che l’attaccante abbia tentato di sfruttare la tecnica detta ‘SSL Stripping’ per declassare da HTTPS a HTTP il traffico che si dirigeva verso i servizi di criptovalute. La procedura è stata effettuata per sostituire gli indirizzi Bitcoin e reindirizzare le transazioni da questi indirizzi ai portafogli dell’attaccante.

Per mitigare tali attacchi, l’Onion Router Project ha fornito diverse raccomandazioni, tra cui sollecitare gli amministratori dei siti web ad abilitare l’HTTPS di default. Inoltre, la società ha aggiunto che sta lavorando per disabilitare completamente il protocollo HTTP dentro Tor Browser.

ProgettoItaliaNews Piccoli dettagli, grandi notizie.

ProgettoItaliaNews Piccoli dettagli, grandi notizie.